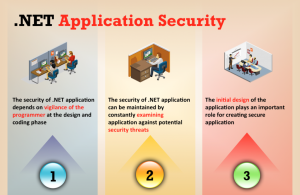

มาทำความรู้จักกับ .Net Application Security

ในปัจจุบันนั้นความมั่นคงปลอดภัยของแอพพลิเคชันที่ถูกพัฒนาขึ้นบนพื้นฐานของ .Net นั้นขึ้นอยู่กับความตระหนักและตื่นตัวของนักพัฒนาแอพพลิเคชันในเฟสของการออกแบบและลงมือพัฒนาแอพพลิเคชัน ซึ่งเราสามารถคงไว้ซึ่งความมั่นคงปลอดภัยของแอพพลิเคชันเหล่านี้ โดยการตรวจสอบระดับความมั่นคงปลอดภัยของแอพพลิเคชันเหล่านี้ได้โดยเทียบกับภัยคุกคามต่าง ๆ ที่มีโอกาสจะเกิดขึ้น โดยหลัก ๆ คือการทำ Penetration Testing เพื่อตรวจดูช่องโหว่ที่เกิดขึ้น หรือแม้แต่การจัดหาผู้เชี่ยวชาญมาทำการตรวจสอบโค้ดโปรแกรม (Code review) อย่างไรก็ตามนั่นเป็นการแก้ไขปัญหาที่ปลายเหตุ การรักษาความมั่นคงปลอดภัยของแอพพลิเคชันที่ดีที่สุดคือ การใส่ใจตั้งแต่การออกแบบ รวมไปถึงทุกขึ้นตอนของการพัฒนาแอพพลิเคชัน เพื่อให้มั่นใจได้ว่าแอพพลิชัน .Net ที่พัฒนาขึ้นจะมีจุดอ่อนน้อยที่สุดนั่นเอง