จากบทความ ep.2 และ ep. 3 สำหรับการเตรียมการมาตรฐานใหม่

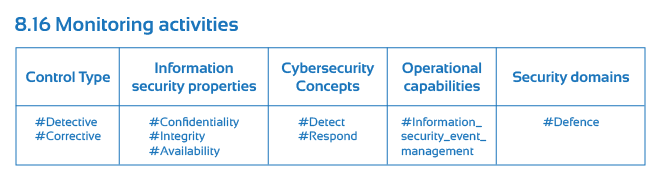

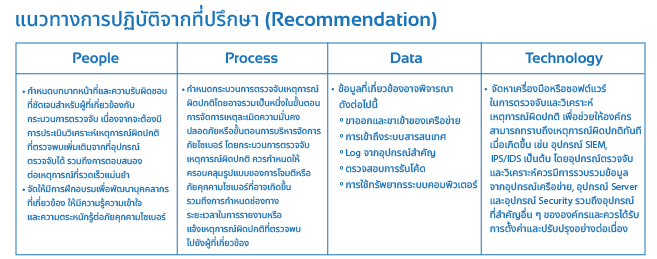

- 8.16 Monitoring activities

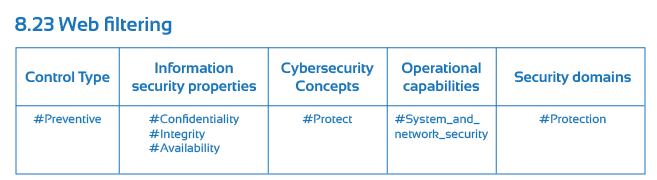

- 8.23 Web filtering

- 8.28 Secure coding

มาตรการควบคุม (Control)

เครือข่าย ระบบ และแอปพลิเคชันควรได้รับการตรวจจับเพื่อหาพฤติกรรมผิดปกติ และการดำเนินการที่เหมาะสมเพื่อประเมินเหตุการณ์ด้านความมั่นคงปลอดภัยของข้อมูลที่อาจเกิดขึ้น

วัตถุประสงค์ (Purpose)

เพื่อตรวจจับพฤติกรรมผิดปกติ และระบุเหตุการณ์ด้านความมั่นคงปลอดภัยของข้อมูลที่อาจเกิดขึ้น

ภาพรวมของแนวทางดำเนินการตามมาตรฐาน (Overview Guidance)

องค์กรควรกำหนดขอบเขต ระดับการตรวจจับ เฝ้าติดตาม โดยควรกำหนดตามข้อกำหนดทางธุรกิจ และความมั่นคงปลอดภัยของข้อมูล และคำนึงถึงกฎหมาย ข้อบังคับที่เกี่ยวข้อง การบันทึกการตรวจสอบควรได้รับการเก็บรักษาไว้ตามระยะเวลาการเก็บรักษาที่กำหนด ทั้งนี้องค์กรควรกำหนด Baseline ของพฤติกรรมปกติ และติดตามข้อมูล Baseline นี้ เพื่อหาความผิดปกติโดยระบบการเฝ้าติดตามควรได้รับการตั้งค่าโดยเทียบกับ Baseline ที่กำหนดไว้ เพื่อระบุพฤติกรรมผิดปกติ ควรมีการตรวจสอบอย่างต่อเนื่องโดยพิจารณาจากความต้องการ และความสามารถขององค์กร เครื่องมือตรวจสอบควรรวมถึงความสามารถในการจัดการข้อมูลจำนวนมาก ปรับให้เข้ากับ Threat landscape ที่เปลี่ยนแปลงตลอดเวลา และพิจารณาให้มีการแจ้งเตือนแบบเรียลไทม์ เครื่องมือควรสามารถจดจำ Specific signatures และข้อมูลหรือรูปแบบการทำงานของเครือข่ายหรือแอปพลิเคชันได้

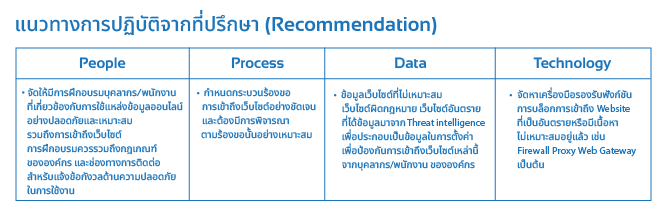

มาตรการควบคุม (Control)

การเข้าถึงเว็บไซต์ภายนอกควรได้รับการจัดการเพื่อลดการเข้าถึงเนื้อหาที่เป็นอันตราย และลดความเสี่ยงในการเข้าถึงเว็บไซต์ที่ไม่เหมาะสม

วัตถุประสงค์ (Purpose)

เพื่อป้องกันระบบสารสนเทศขององค์กรจากการถูกมัลแวร์โจมตี และป้องกันการเข้าถึงทรัพยากรบนเว็บโดยไม่ได้รับอนุญาต

ภาพรวมของแนวทางดำเนินการตามมาตรฐาน (Overview Guidance)

องค์กรควรลดความเสี่ยงของบุคลากร/พนักงาน ในการเข้าถึงเว็บไซต์ที่มีข้อมูลผิดกฎหมาย หรือที่ทราบว่ามีมัลแวร์หรือเป็นฟิชชิ่งเทคนิค เพื่อให้องค์กรสามารถป้องกันเรื่องนี้อาจทำได้โดยการบล็อก IP address หรือโดเมนของเว็บไซต์ที่เกี่ยวข้อง ใช้ความสามารถของเบราว์เซอร์ และเทคโนโลยีป้องกันมัลแวร์บางตัวในการป้องกันภัยคุกคามลักษณะนี้โดยอัตโนมัติหรือสามารถตั้งค่าให้ทำได้ องค์กรควรระบุประเภทของเว็บไซต์ที่บุคลากร/พนักงานควรหรือไม่ควรเข้าถึง เช่น เว็บไซต์ที่มีฟังก์ชันโหลดข้อมูลห้ามเข้าถึง เว้นแต่จะได้รับอนุญาตโดยมีเหตุผลทางธุรกิจที่เหมาะสม เว็บไซต์ที่ไม่เป็นที่รู้จักหรือน่าสงสัย เว็บไซต์ที่มีเนื้อหาผิดกฎหมาย เป็นต้น

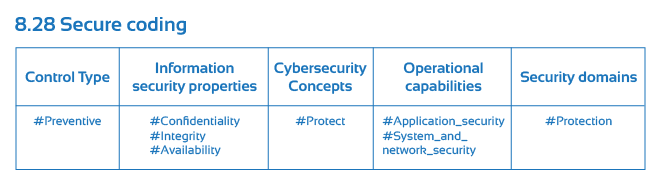

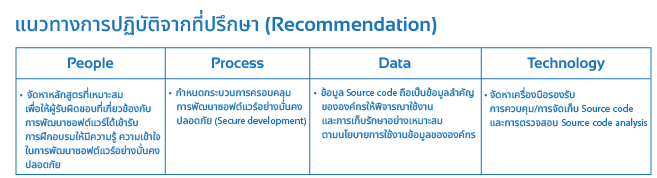

มาตรการควบคุม (Control)

หลักการพัฒนาซอฟต์แวร์อย่างมั่นคงปลอดภัยควรถูกนำไปประยุกต์ใช้ในกระบวนการพัฒนาซอฟต์แวร์ทั้งภายในองค์กร และการจ้างพัฒนาซอฟต์แวร์จากผู้ให้บริการภายนอก

วัตถุประสงค์ (Purpose)

เพื่อให้มั่นใจว่าซอฟต์แวร์ที่ถูกเขียนพัฒนาขึ้นมีความมั่นคงปลอดภัย เป็นการช่วยลดจำนวนช่องโหว่ด้านความมั่นคงปลอดภัยที่อาจเกิดขึ้นในซอฟต์แวร์ รวมถึงการปรับปรุงแก้ไข และการบำรุงรักษาซอฟต์แวร์ตลอดอายุการใช้งาน

ภาพรวมของแนวทางดำเนินการตามมาตรฐาน (Overview Guidance)

องค์กรควรกำหนดกระบวนการเพื่อให้มีการกำกับดูแลที่ดีในการพัฒนาซอฟต์แวร์อย่างมั่นคงปลอดภัย ควรมีการกำหนดและประยุกต์ใช้งานความมั่นคงปลอดภัยขั้นต่ำสำหรับการพัฒนาซอฟต์แวร์ นอกจากนี้ควรขยายกระบวนการ และการกำกับดูแลดังกล่าวให้ครอบคลุมซอฟต์แวร์จากบุคคลที่สามและซอฟต์แวร์โอเพ่นซอร์ส องค์กรควรตรวจสอบภัยคุกคามที่เกิดขึ้นจริง และติดตามคำแนะนำล่าสุดและข้อมูลเกี่ยวกับช่องโหว่ของซอฟต์แวร์เพื่อเป็นแนวทางในการพัฒนาซอฟต์แวร์อย่างปลอดภัยขององค์กรผ่านการปรับปรุงและการเรียนรู้อย่างต่อเนื่อง เพื่อช่วยให้องค์กรสามารถมั่นใจได้ว่ามีการนำแนวปฏิบัติการพัฒนาซอฟต์แวร์อย่างปลอดภัย มาใช้ และสามารถเผชิญและรับมือกับภัยคุกคามที่เปลี่ยนแปลงอย่างรวดเร็ว โดยพิจารณาครอบคลุมเรื่องดังต่อไปนี้

- การวางแผนและก่อนการพัฒนา

- ระหว่างการพัฒนา

- ก่อนดำเนินการติดตั้งใช้งานซอฟต์แวร์

- การตรวจสอบและบำรุงรักษา

- การใช้เครื่องมือและไลบรารีภายนอก

- การแก้ไขซอฟต์แวร์แพ็คเกจ

เป็นยังไงกันบ้างคะสำหรับบทความทั้ง 4 ตอน หวังว่าบทความทั้งหมดนี้จะเป็นประโยชน์แก่ทุกท่านที่ผ่านเข้ามาอ่านนะคะ แล้วพบกันใหม่กับบทความเรื่องต่อ ๆ ไป ฝากติดตามด้วยค่ะ

ท่านสามารถเข้าไปอ่านบทความก่อนหน้านี้ตามลิงก์ด้านล่างค่ะ

Ep.1

Ep.2

Ep.3

#STAYSAFE #STAYSECURE

สำหรับบริษัทหรือองค์กรใดที่สนใจหรือต้องการให้เอซีอินโฟเทคเป็นที่ปรึกษาเกี่ยวกับมาตรฐาน ISO27001 ให้กับองค์กรของท่าน สามารถสอบถามเพิ่มเติมได้ที่ [email protected] หรือ โทร. 02 670 8980 ถึง 3 (จันทร์ – ศุกร์, 9:00 – 18:00 น.)